기초 정적 분석 : 실행하지 않고 간략하게 분석하는 것

기초 동적 분석 : 실행하면서 간략하게 분석하는 것

기초 정적 분석

- 악성코드 분석 시 가장 먼저 실행

- 프로그램 기능을 파악하기 위해 코드나 프로그램의 구조를 분석

- 프로그램 실행을 하지 않음

- 악성 여부 판단 / 악성코드 판별 해시 사용 / 파일의 문자열, 함수 등 확인

virustotal.com

파일 첨부 시 악성코드 여부 확인 가능

해시값은 바이러스토탈에서도 구분이 되지만 인터넷에 못올리는 경우가 있음

그럴 떄 사용하는 것이

WinMD5.exe

빈 창에 드레그 시 해시값 확인 가능

Strings.exe

프로그램 내부의 문자열 검색 프로그램

문자열 출력을 하여 확인 가능

PEiD

패킹 여부를 확인하고 언패킹하기

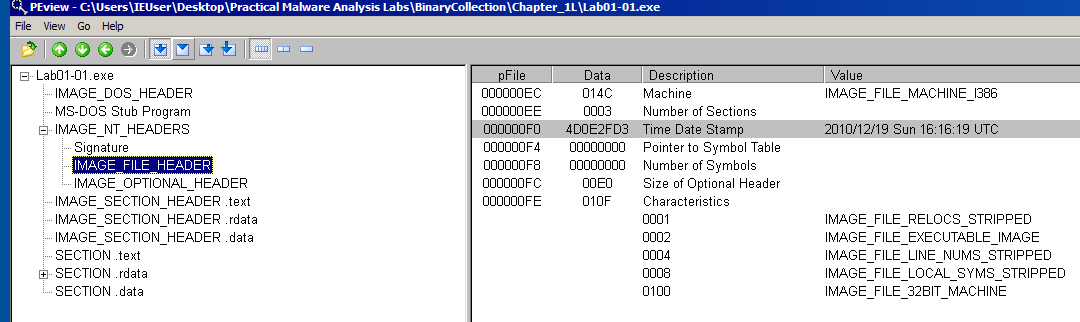

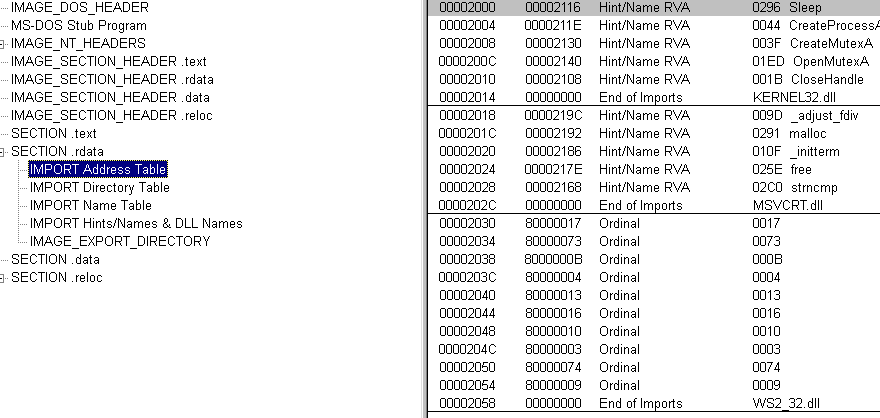

PEview

PE 구조 세부 확인

해당 내용을 보면 파일을 찾아 존재 여부를 확인하는 것으로 파악

dll파일을 보면 소켓(ws2_32.dll)이 존재하는 것을 확인 가능 - 이런건 백도어가 아닐까 하는 것

Size of Raw Data(원래 데이터 크기)보다 Virtual size(가상크기)가 크다면 다른 파일을 올리기 위한 것으로 의심 가능

섹션 이름이 변경되었을 경우에도 의심

PEiD

패킹 여부 확인 가능

해당 악성 파일은 C++로 작성된 것임을 확인(패킹이 안 되어 있음)

Dependency Walker

DLL 의존성 검사

Resource Hacker

리소스 확인

바이너리 확인 (This is program cannot be run in DOS = exe 파일임을 추측 가능, Dropper임)

'정보보안 > 리버싱' 카테고리의 다른 글

| 리버싱) abexcm1.exe#2 - abex crackme (0) | 2021.05.13 |

|---|---|

| 리버싱) abexcm1.exe#1 - abex crackme (0) | 2021.05.01 |

| 리버싱) 올리디버거 사용법 (abex crackme #1) - 단축키, 올리디버거 필수 사전 지식 (0) | 2021.04.25 |

| 리버싱) 리버싱의 기초_2 (0) | 2020.12.24 |

| 리버싱) 리버싱의 기초_1 (0) | 2020.12.11 |

댓글