평문 저장 시 정보가 공격자에게 누출될 수 있어 암호화 하여 저장하는 것이 중요

취약점 진단 과정

- 버튼 클릭 시 자동으로 비밀번호 입력

- 사용된 계정은 앱의 내부에 저장되어 있을 것으로 추정

- 앱의 데이터가 저장되는 곳에서 확인

- mySharedPreferences.xml 내용 확인

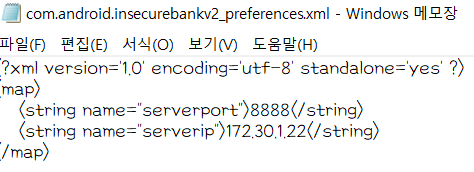

- com.android.insecurebankv2_preferences.xml 내용 확인

- 하나씩 확인하기 귀찮다면 애뮬레이터 -> PC 복사 후 확인

- C:\Users\pushj\AppData\Local\Android\Sdk\platform-tools\com.android.insecurebankv2\shared_prefs

- 암호화된 계정 확인

- base64 디코딩 이용

취약점 대응 방안

- AES 256 암호화 방법 사용

- 암호화 : String encryptedUsername = crypt.aesEncrypedString(rememberme_username);추가

- 복호화 : String decryptedUsername = crypt.aesDeccryptedString(username);추가

- 소스 코드 난독화와 바이너리 무결성을 검증해야 함

'정보보안 > 안드로이드해킹' 카테고리의 다른 글

| 안드로이드 모의해킹) 루팅 탐지 및 우회 (0) | 2020.07.28 |

|---|---|

| 안드로이드 모의해킹) 액티비티 컴포넌트 취약점 (0) | 2020.07.28 |

| 안드로이드 모의해킹) 취약한 인증 메커니즘 (0) | 2020.07.28 |

| 안드로이드 모의해킹) 브로드캐스트 리시버 결함 (1) | 2020.07.28 |

| 안드로이드 모의해킹 ) 취약점 진단 및 분석 도구 (0) | 2020.07.28 |

댓글